|

Der Begriff Sicherheit beschreibt keinen konkreten Zustand

eines Systems. Sicherheit steht dafür, dass

nichts und niemand unerwünschte Aktionen durchführt oder

gewünschte Aktionen untersagt. Sicherheit herrscht also

dann, wenn alles so bleibt, wie es sein soll.

Man muss für seine eigene Sicherheit demnach nur noch

definieren, was alles, so bleibt und sein soll bedeuten!

Gehen wir der Reihe nach vor: was bedeutet alles?

Vermutlich gehört dazu der Linux-Rechner, um den es hier

geht. Außerdem gehören die Daten auf dem Rechner dazu. Alle

Benutzer des Rechners, aber auch das LAN, in dem sich der

Rechner vielleicht befindet, gehören dazu.

Leider ist das Wörtchen alles damit noch nicht

erschöpfend untersucht. Denn es gehört auch die Haustür, die

nur diejenigen einlässt, die in die Nähe Ihres Rechners

dürfen, dazu.

Dazu gehört auch der Stromlieferant, der Ihren Rechner

zuverlässig mit Energie versorgen soll. Und ganz besonders

gehören auch Sie selbst dazu, der oder die den Linux-Rechner

vernünftig konfigurieren will oder soll!

Diese Überlegungen kann man noch beliebig fortsetzen, um

festzustellen, was denn nun zu alles gehört.

Spätestens jetzt wird hoffentlich deutlich, dass noch

ein anderer Faktor eine Rolle bei der Sicherheit spielt:

der Aufwand. Oder besser gesagt: das Verhältnis zwischen dem

Aufwand, der betrieben werden muss, und dem Nutzen, der damit

erreicht werden soll.

|

Kosten und Nutzen

|

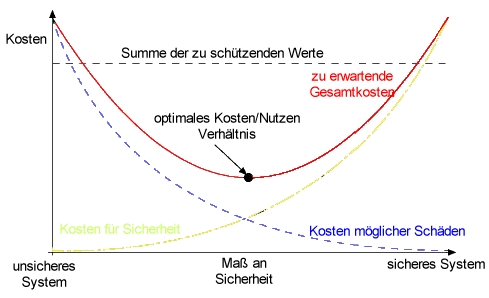

Bei der Beschäftigung mit dem Thema Sicherheit spielen also

auch Kosten und Nutzen eine Rolle.

Der erste Schritt, um sein System sicher zu machen, ist

also, den Zustand zu definieren, den das System einhalten

soll. Womit wir beim nächsten Aspekt der Überlegungen

wären. Die Definition, wie das System sein soll, könnte

beispielsweise folgende Punkte enthalten:

- Es soll 24 Stunden am Tag, 7 Tage in der Woche arbeiten.

- Es können sich nur legitime Systembenutzer anmelden.

- Es werden keine externen Dateien vom Systembenutzer eingebracht.

- Systembenutzer haben starke Passwörter.

- Das System ist frei von Viren, Trojanern oder sonstigem Getier.

- Der Datenzugriff erfolgt entsprechend der Berechtigung des Systembenutzers.

- Es gibt keine Möglichkeit, sensible Daten zu stehlen.

- Netzwerkzugriffe außerhalb der Geschäftszeiten werden protokolliert.

- ...

Diese Auflistung sollte so umfangreich gehalten werden, dass

sämtliche Aspekte des Systembetriebes durch solche Vorgaben

beschrieben worden sind. Diese Vorgaben heißen auch

Sicherheitsrichtlinien beziehungsweise security policy.

Aus diesen Sicherheitsrichtlinien ergeben sich die Konfigurationen

und die Maßnahmen, um diesen Soll-Zustand zu

verwirklichen. Zu den oben angeführten Punkten passen

demnach folgende Aktionen:

-

Rechner an einer unterbrechungsfreien Stromversorgung

anschließen und ein Backup-System im Standby-Modus betreiben.

-

korrekte Pflege der

Benutzerdatenbank durch den Administrator Benutzerdatenbank durch den Administrator

-

physische Sicherung z.B. der internen Laufwerke (Schloss oder

Ausbau), Absicherung der Schnittstellen (z.B. USB), Sicherung

der Netzwerkdosen, am besten alle Server eines Bereiches in

einem eigenen Raum

-

organisatorische Sicherung (Putzkräfte stehen unter Kontrolle

und arbeiten in sensiblen Bereichen wie Serverräumen nur

tagsüber, am besten unter Aufsicht)

-

Schulung der Systembenutzer,

Überprüfen der Kennworte durch

Passwort-Crackprogramm Überprüfen der Kennworte durch

Passwort-Crackprogramm

-

ständige Aktualisierung der Virenscanner

-

Schutz vor Zugriff von Außen

-

Anpassung der Topologie (Netzinfrastruktur)

-

...

Erst jetzt können Sie feststellen, ob Ihr System sicher im

Sinne Ihrer Vorgaben ist. Erst jetzt, wo Sie wissen,

wie es sein soll, können Sie

eine konkrete Aussage treffen. Entweder "ja, das System

befindet sich in dem Zustand, in dem es sein soll" oder

"Nein, ein Parameter ist nicht so, wie er sein soll, es

besteht Handlungsbedarf!"

Als abschließende Betrachtung fehlen nun nur noch die

Maßnahmen, mit denen Sie dafür sorgen, dass alles auch so

bleibt, wie Sie es eingerichtet haben. Dazu

müssen Sicherungen und Protokollsysteme eingerichtet und

aktiviert werden. Und merken Sie sich:

Sicherheit ist kein Produkt, sondern ein Prozess!

|

SelfLinux

SelfLinux  Sicherheit

Sicherheit  Grundlagen Sicherheit

Grundlagen Sicherheit  Abschnitt 1

Abschnitt 1

SelfLinux

SelfLinux  Sicherheit

Sicherheit  Grundlagen Sicherheit

Grundlagen Sicherheit  Abschnitt 1

Abschnitt 1