|

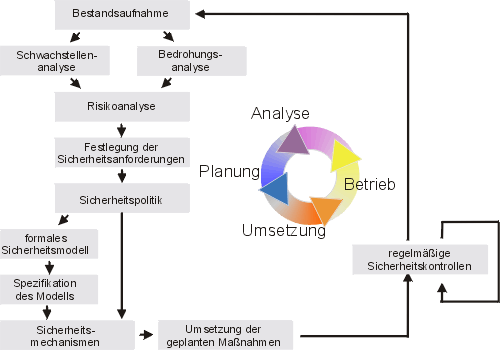

Um ein gewünschtes Sicherheitsniveau durchzusetzen und

aufrechtzuerhalten, bedarf es einem geplanten und organisierten

Vorgehen aller Beteiligten. Diese systematische Vorgehensweise

wird in einem Prozessmodell beschrieben. Natürlich gibt es einige

Sicherheitsprozesse, die jedoch meist an dem des  BSI

(Bundesamt für Sicherheit in der Informationstechnik) angelehnt

sind. Wir wollen den folgenden Prozess vorstellen: BSI

(Bundesamt für Sicherheit in der Informationstechnik) angelehnt

sind. Wir wollen den folgenden Prozess vorstellen:

|

Sicherheitsprozess

|

Begonnen wird mit einer Bestandsaufnahme gefolgt von der

Schwachstellenanalyse. Daraus ergeben sich mögliche Gefahren

für das System, welche in einer Bedrohungsanalyse adressiert

werden. Wenn die Bedrohungen des Systems bekannt

sind, wird für jede Bedrohung das Risiko bestimmt und

nach der zu erwartenden Schadenshöhe priorisiert.

Aus dieser Risikoanalyse leiten sich die

notwendigen Sicherheitsanforderungen ab, welche auch formal

in einem Sicherheitsmodell spezifiziert werden können. Die

Anforderungen werden durch Sicherheitsmechanismen wie

- Zugriffssteuerung

- Kryptographische Mechanismen

- Authentisierungsverfahren

umgesetzt. Letztendlich muss dieses damit erreichte

Sicherheitsniveau gehalten werden. Dies passiert durch

regelmäßige (automatisierte) Sicherheitskontrollen und

das zyklische Durchlaufen dieses Sicherheitsprozesses.

Da die genaue Beschreibung eines Sicherheitsprozesses dieses

Kapitel sprengen würde, haben wir diese theoretischen Grundlagen

in ein eigenständiges Kapitel ausgelagert, welches im nächsten

Release erscheinen wird.

|

SelfLinux

SelfLinux  Sicherheit

Sicherheit  Grundlagen Sicherheit

Grundlagen Sicherheit  Abschnitt 2

Abschnitt 2

SelfLinux

SelfLinux  Sicherheit

Sicherheit  Grundlagen Sicherheit

Grundlagen Sicherheit  Abschnitt 2

Abschnitt 2